F5000防火墙通过VRF实现虚拟防火墙应用配置案例

一、 组网规划

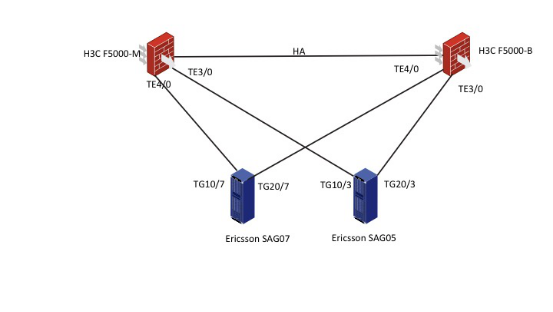

某运营商LTE项目,客户要求爱立信SSR设备发出的报文首先发送到防火墙进行地址转换,然后由防火墙转发回SSR设备,再经由SSR设备转发出去。SSR收到的报文同样要先转发给防火墙进行地址转换然后再转发回SSR设备进行相关业务处理。两台防火墙做双机热备。由于两套SSR设备分别运行不同的业务,需要对业务、路由进行隔离,通过VRF技术实现虚拟防火墙的应用。

二、 拓扑图

三、 配置思路

主要涉及到如下配置:

l 创建VPN多实例

l VPN多实例和接口绑定

l 路由多实例

l NAT多实例

四、 设备配置

以主防火墙为例,创建VPN多实例vpn1、vpn2,配置如下:

#

ip vpn-instance vpn1

route-distinguisher 100:1

vpn-target 100:1 export-extcommunity

vpn-target 100:1 import-extcommunity

#

ip vpn-instance vpn2

route-distinguisher 200:1

vpn-target 200:1 export-extcommunity

vpn-target 200:1 import-extcommunity

#

将TE3/0.1、TE3/0.2、TE3/0.3、TE3/0.4绑定到vpn2,并配置NAT绑定多实例,配置如下:

#

interface Ten-GigabitEthernet3/0

port link-mode route

#

interface Ten-GigabitEthernet3/0.1

description SAEGW07 TG10/3

vlan-type dot1q vid 701

ip binding vpn-instance vpn2

ip address 192.168.10.1 255.255.255.252

#

interface Ten-GigabitEthernet3/0.2

description SAEGW07 TG10/3

vlan-type dot1q vid 721

nat server protocol tcp global X.X.X.X any inside 10.0.0.172 any vpn-instance vpn2

nat server protocol tcp global X.X.X.X any inside 10.0.0.172 any vpn-instance vpn2

nat server protocol tcp global X.X.X.X any inside 10.0.0.172 any vpn-instance vpn2

nat server protocol icmp global X.X.X.X inside 10.0.0.172 vpn-instance vpn2

ip binding vpn-instance vpn2

ip address 192.168.11.1 255.255.255.252

#

interface Ten-GigabitEthernet3/0.3

description SAEGW07 TG10/3

vlan-type dot1q vid 711

nat outbound static

ip binding vpn-instance vpn2

ip address 192.168.10.9 255.255.255.252

#

interface Ten-GigabitEthernet3/0.4

description SAEGW07 TG10/3

vlan-type dot1q vid 731

ip binding vpn-instance vpn2

ip address 192.168.11.9 255.255.255.252

#

TE4/0.1、TE4/0.2、TE4/0.3、TE4/0.4绑定到vpn1,并配置NAT绑定多实例,配置参照以上端口配置。

配置多实例下的静态路由,配置如下:

#

ip route-static vpn-instance vpn1 0.0.0.0 0.0.0.0 192.168.1.10

ip route-static vpn-instance vpn1 10.42.0.0 255.254.0.0 192.168.1.2

ip route-static vpn-instance vpn1 X.X.X.X 255.255.0.0 192.168.0.10

ip route-static vpn-instance vpn1 X.X.X.X 255.255.255.240 192.168.0.2

ip route-static vpn-instance vpn2 0.0.0.0 0.0.0.0 192.168.11.10

ip route-static vpn-instance vpn2 X.X.X.X 255.255.0.0 192.168.11.2

ip route-static vpn-instance vpn2 X.X.X.X 255.255.0.0 192.168.10.10

ip route-static vpn-instance vpn2 X.X.X.X 255.255.255.240 192.168.10.2

#

多实例下的NAT地址转换配置,配置如下:

nat static vpn-instance vpn1 X.X.X.X X.X.X.X vpn-instance vpn1

nat static vpn-instance vpn2 X.X.X.X X.X.X.X vpn-instance vpn2

#

注:此处nat转换时,原地址和转换后的地址都要与相应的vpn实例关联。

五、 总结

通过VRF技术,实现虚拟防火墙的配置应用,使得两套SSR系统的业务和路由在同一台防火墙上实现隔离。

2015年12月

本期文章

-

刊首语

-

公司动态

-

行业聚集

-

产品推荐

-

案例介绍

-

经验共享

-

服务明星

-

培训天地

您的位置:

您的位置: